起底“Petya”病毒,详解概念、原理及防治办法

起底“Petya”病毒,详解概念、原理及防治办法

近两个月来,多家企业反映遭到勒索病毒Petya攻击。这已经是两个月以来第二起大型全球勒索病毒攻击事件,早在五月份,英国的国家卫生署(NHS)就曾被勒索软件WannaCry攻击,期间它还利用了四月份黑客组织Shadow Brokers公开泄露美国国家安全局绝密文件的漏洞。

此前,WannaCry和WannaCrypt对150多个地区超过23万台计算机发起过电脑病毒攻击,英国NHS,西班牙电信公司Telefónica和德国国家铁路网都是受波及的重灾区。

WannaCry和Petya这类病毒在微软Windows用户网络中迅速蔓延。那它的真面目到底是什么?为什么会出现这种情况?我们又该怎么来阻止情况恶化呢?

勒索病毒概念及原理

勒索病毒是一种阻止用户正常使用计算机或访问数据库的恶意软件,要想恢复正常,必须付一定的“赎金”。

计算机感染病毒之后,勒索病毒会将里面的重要文件加密封锁,要求用户支付一笔“赎金”,例如比特币,从而获得一把虚拟钥匙解锁。如果受害者近期没有文件备份,就只能选择支付赎金或者丢失文件。

Petya攻击计算机后会要求受害者以比特币的形式支付300美元赎金。黑客利用微软Windows中的“永恒之蓝(EternalBlue)”安全漏洞发起攻击,一旦某台计算机被感染,整个企业或组织都将通过Windows系统管理工具被迅速波及(微软已经针对这一问题发布了补丁,但不是所有用户都安装了)。而且,当它发现一个不行时就会转向攻击另一个。网络安全公司Proofpoint的Ryan Kalember表示,“Petya的蔓延机制比WannaCry更厉害”。

攻击源头

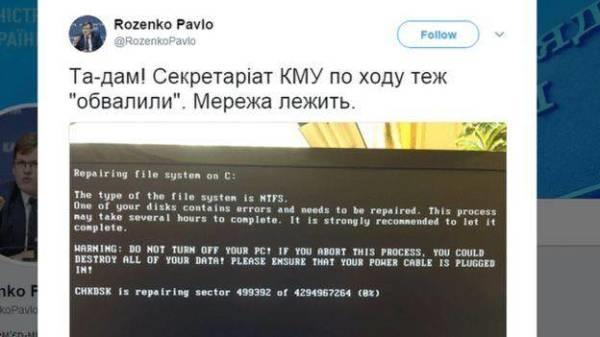

乌克兰网警表示,此次攻击的源头似乎是与乌克兰政府合作所需的记账程序里的软件更新机制。这也可以解释为何很多乌克兰企业受到入侵,其中甚至包括政府,银行,国家电网,基辅机场和地铁。切尔诺贝利的辐射监测系统也陷入瘫痪,迫使工作人员不得不用手持计数器测量前核电站隔离区的辐射量。

蔓延范围

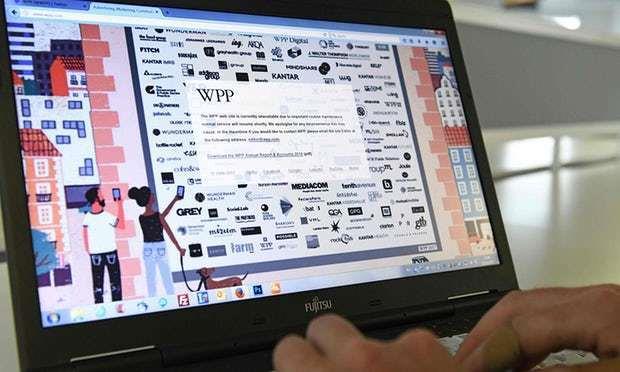

Petya还造成了欧洲和美国几家大型企业系统瘫痪,其中包括广告公司WPP,法国建材公司Saint-Gobain和俄罗斯钢铁、石油企业Evraz和Rosneft。还有食品公司Mondelez,欧华律师事务所和丹麦航运巨头AP Moller-Maersk,就连运营着匹兹堡医院和医疗系统的Heritage Valley健康系统也反映曾遭到恶意软件攻击。

投机性网络犯罪?

起初Petya似乎看上去也只是一种持着网络武器的互联网犯罪。不过,安全专家表示,病毒入侵附带的赎金支付机制十分老练,不法分子想必不是头一回干这种事了。首先,所有受害人的赎金提示里都是同一个比特币支付账户——但是大多数勒索软件都会给每个受害人创建一个自定义地址。其次,Petya会要求受害人通过邮件进行交流,后来被供应商发现之后就被封停了。也就是说,即使有人愿意支付赎金,他们也没法与黑客交谈并要求其解锁文件了。

谁在背后发动病毒入侵?

目前还不清楚,不过似乎是有人想将恶意软件伪装成勒索软件,实际上就是为了搞破坏,尤其是针对乌克兰政府。安全研究员Nicholas Weaver认为Petya是一个“故意且恶意的破坏性网络病毒袭击,或者是对变种勒索软件的测试”

乌克兰将之前的网络攻击矛头指向了俄罗斯,包括2015年底乌克兰西部部分地区暂时性断电事件。不过,俄罗斯否认曾对乌克兰实施过网络攻击。

电脑被感染了怎么办?

@HackerFantastic在推特上发文提示,被病毒感染后需等待一小时再重启系统。关闭计算机是为了防止文件被加密,可以过段时间再试着恢复文件。

如果计算机重启后看到勒索信息,立即关机!因为这时正处于文件加密时期,不开机的话文件绝不会丢失。

收到勒索信息后,绝对不要支付赎金,黑客的“客服”邮件地址已被封停,付了赎金也无法收到钥匙解锁文件。被感染后不要联网,将硬盘驱动器格式化,重装备份文件。养成重要文件经常备份的习惯,每隔一段时间更新病毒拦截软件。

-

- 尼格买提终于回应!孩子正面照曝光疑被证实,知情人称已上小学

-

2024-08-26 20:17:54

-

- 吕建民:润物无声育桃李,心系教育结硕果

-

2024-08-26 20:15:41

-

- 历史的今天:4月24日中国第一颗人造卫星“东方红一号”升空

-

2024-08-26 20:13:29

-

- 来了!中国移动48元全国不限流量,网友:敢不敢不早点推出

-

2024-08-26 20:11:16

-

- 海南三亚和广西北海一对比,差距就出来了,差的可不仅仅只有一点

-

2024-08-26 20:09:03

-

- 八宝陀龙枪:天下第一宝枪,让猛将们屈指称奇!

-

2024-08-26 20:06:50

-

- 陈毅子女现状:长子是北京副市长,次子从军,老三和女婿也很厉害

-

2024-08-26 20:04:37

-

- 百看不厌的粉色系美甲合集,满满都是粉色少女心哦!

-

2024-08-26 20:02:24

-

- LOL里面被移除的十件强大装备!哪一个使你感到惋惜?

-

2024-08-26 20:00:11

-

- 世界特种部队 之 武警722特种部队

-

2024-08-26 19:57:59

-

- 朝鲜人来中国,都认为太好了,不愿走了,她们为什么有这种心态?

-

2024-08-26 19:55:46

-

- re0:菜月昴真的是傲慢大罪吗?还是说另有其人

-

2024-08-26 19:53:33

-

- 《权力的游戏》三大叛家族

-

2024-08-26 19:51:21

-

- 消费峰会|金沙江创投合伙人周雨桐:流量变现将“去伪存真” 看好代际消费与线

-

2024-08-26 19:49:08

-

- 我从县委办遴选到省厅,遭受生活的毒打,后悔了

-

2024-08-26 19:46:55

-

- 南京同仁堂乌发乳虚假宣传 其奖金制度涉嫌传销行为

-

2024-08-26 19:44:42

-

- 回顾5部泰星Tangmo经典作品 缅怀《吹落的树叶》永远的“姑姑”

-

2024-08-26 19:42:29

-

- 副总理与国务委员有什么区别呢?

-

2024-08-26 19:40:16

-

- 北京师范大学提前批居然垫底?啥情况?

-

2024-08-26 19:38:03

-

- 中国物理学奠基人“叶企孙国之栋梁却在晚年上街乞讨

-

2024-08-26 19:35:51

哑剧是什么

哑剧是什么 诗人屈原活了多少岁 屈原后代如今在哪里

诗人屈原活了多少岁 屈原后代如今在哪里